Perchè Proteggere i Dati

I Dati Aziendali hanno un importante valore economico

Proprietà Intellettuale

Nella storia economica degli scambi commerciali, mai in passato la “Proprietà Intellettuale” è stata così vulnerabile come in questa nuova era digitale.

- La proprietà Intellettuale è il corpus di qualsiasi azienda, è un organismo vivente di contenuti unici che modellano l’azienda e il suo posizionamento nel mercato di appartenenza: informazioni e dati di ogni tipo, comunicazioni di valore, segreti, eccellenze interne, poi marchi, immagini, filmati, brevetti, progetti, più tutti i soggetti che collaborano. Il continuo sviluppo della proprietà intellettuale è la vera anima dell’azienda e si traduce in crescita di fatturato e benessere economico.

- Se si vuole prosperare la protezione della Proprietà Intellettuale non ha alternative e non è subalterna a qualsiasi altro investimento.

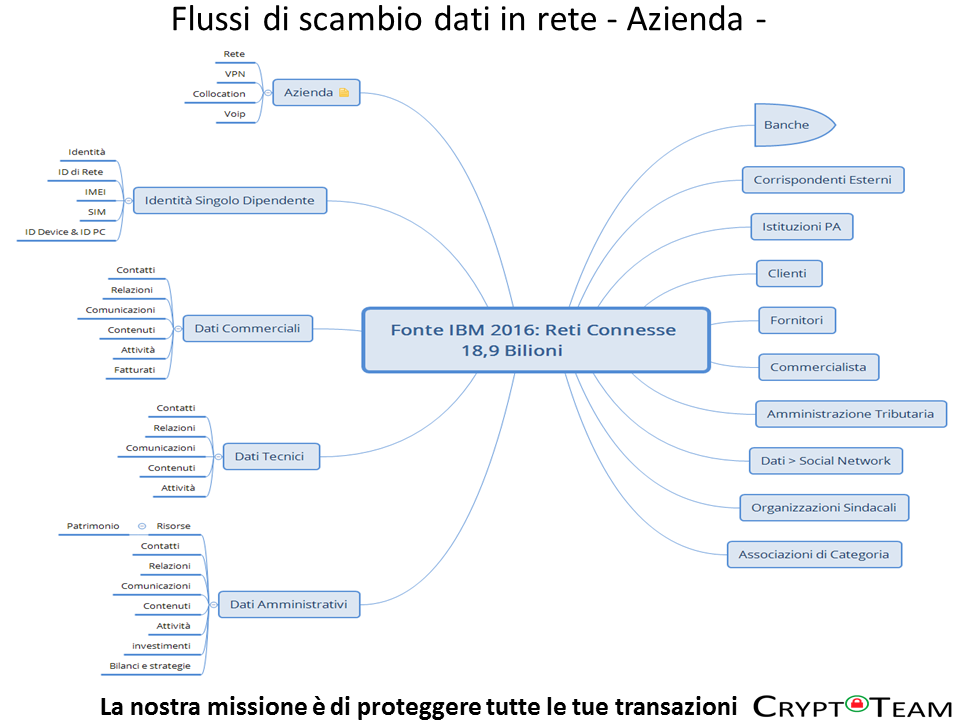

Cosa Intendiamo per Patrimonio Dati

L'insieme dei dati aziendali, sensibili e non, costituisce una parte fondamentale del patrimonio societario, e come tale va difeso e protetto dagli attacchi informatici.

- Buste Paghe, Brevetti, Stato Patrimoniale, Contratti, Organigramma, Finanza, Atti, Fidi Bancari, Elenco Soci, Carte di Credito, Bilanci, Investimenti, Debiti, Finanziamenti, Fiscalità.

- Fatturazione, Clienti e Fornitori, Preventivi, Sales Strategy, Prezzi Riservati, Codici Prodotto, Report Micro Area, Technical know-how, Piano Marketing.

- Dati Sensibili (Origine Razziale, Convinzioni Religione e Filosofiche, Salute, Adesione Partiti e Sindacati, Vita Sessuale), Dati Identificativi, Dati Comuni (Abitudini, Gusti), Dati Giudiziari.

- E-mail, Comunicazioni Telefoniche (IP), Data Confidential, Documenti interni, Policy, Accordi, Segreti Personali e Aziendali.

Hacking e tecniche di spionaggio e profiling

L'innovazione digitale permette nuove tecniche di comunicazione: Virtualizzazione, Mobile, Cloud. Ogni sistema connesso a una rete in cui lo scambio di dati avviene “in chiaro”, ovvero senza un adeguato sistema di protezione, prima o poi sarà vittima di attacchi da parte di malintenzionati. I virus di spionaggio hanno caratteristiche intelligenti si nascondono all’interno delle rete e copiano le informazioni ritenute interessanti, contrariamente si eliminano. Nei casi descritti le vittime non hanno percezione di quanto gli sta accadendo e quando si accorgono è troppo tardi. E' facile immaginare la potenzialità devastante, se tali informazioni, andassero in mano ai competitor. Conclusione: La futura prosperità aziendale dipenderà dal profilo Cyber Security e dalle strategie messe in atto verso la Data Protection.

- Cyber attack a fini di lucro Commerciale - Nessun sistema operativo è IMMUNE - Vengono inoculati dispositivi informatici all'interno della rete, che violano la riservatezza. Esistono Tool di attacco semplici alla portata di tutti. Una volta che si possiede uno skill medio, è facile nascondersi, copiare i dati facendo perdere le tracce. Gli attacchi stanno aumentando, in più si nota una intelligenza operativa machine to machine. A quanto descritto si aggiungono attacchi non più tecnologici verso le infrastrutture, ma verso il fattore umano. Si attaccano le persone tramite la tecnica c.d. di Fishing, come il dannoso WannaCry. Esempio Maggio 2017, attraverso una Botnet, un insieme di PC scatenano un attacco di milioni mail infette, progettate per ingannare le vittime. WannaCry entra in azione un ransomware in grado di diffondersi alla prima interazione. Oggi il ransomware più evoluto si chiama Jaff. Mesi fa si subivano attacchi ransomware Rocket Kitten attraverso mail confidenziali. Poi ancora Doxing virus progettato per creare cartelle dossier sulla persona. Di seguito alcuni esempi generici di virus più pericolosi: Stuxnet, attaccante Cyber Fisico composto da n. 3 moduli colpisce anche i sistemi SCADA. 1) Worm che danneggia i PLC e permette al software di auto-replicarsi su altre macchine - 2) Collegamento che mette in esecuzione le copie create dal worm - 3) Rootkit nasconde il virus rendendolo non individuabile. StoneDrill è un ransomware che oltre ai moduli di wiping interni, attiva una propria backdoor di spionaggio. I dati vengono comunicati e copiati illegittimamente da altri Server remoti (n.4 ), in collegamento tra di loro. A seguire viene richiesto un riscatto. ATP è un evoluzione dei Malware classici, si differenzia notevolmente perché opera a diversi livelli di attacco: a) Mina o impedisce gli aspetti critici di una missione o di programma di lavoro di un organizzazione - b) Si posiziona e si nasconde all’interno della infrastruttura IT - c) Persegue nel tempo gli obiettivi prendendo il controllo del sistema.

- Nel mondo esistono molte piattaforme di spionaggio, società che vendono e assistono i loro clienti. Distribuiscono tool che possono essere integrati con i loro componenti aggiuntivi in modo specifico e intelligente, cioè in funzione del ruolo della persona vittima spiata. In pratica il virus si cancella se la persona non ha un attività lavorativa rilevante. Al contrario se si tratta di una figura aziendale di rilievo, come ad esempio un responsabile decisore, il virus entra in azione.

- Sono armi cibernetiche, metodi fraudolenti c.d. "scorciatoia" negli investimenti in ricerca e sviluppo. Alla fine nella migliore delle ipotesi, rispetto ai competitor, si perdono posizioni di mercato.

- In più si aggiunge la fastidiosa tecnica di profilazione a fini Marketing. Attualmente i cookie lavorano a supporto di sistemi intelligenti come "Cross Device Identity". Tecnologie (Network, Software, Hardware, Identità), che riunificano l'utente che naviga attraverso più device. La finalità è tracciare le singola preferenza e di captare la reale intenzione di acquisto.

- Se non si adottano misure di Cyber Security adeguate, non si potrà MAI escludere che il Know-How Aziendale venga acquisito e compromesso.

- Dall’esterno incorporare la Privacy è ritenuto un plus, acquisire strumenti per la protezione dei dati fa aumentare l’immagine e rassicura i partner. I quali temono i danni da reputazione causati dagli attacchi informatici.

Il Trattamento Dati è stato classificato come "Attività Pericolosa"

Decreto Legislativo 30.06.2003 n.196 Codice in Materia di Protezione dei Dati Personali - Art. 15 Chiunque cagiona danno ad altri per effetto del trattamento di dati personali è tenuto al risarcimento ai sensi dell’art. 2050 del Codice Civile.

- L’attività di trattamento dei dati personali è classificata dalla Magistratura come attività pericolosa, disciplinata dal codice civile. Nello svolgimento di questa attività appunto ritenuta pericolosa per sua natura o per natura dei mezzi adoperati, è tenuto al risarcimento del danno, se non prova di avere adottato tutte le misure idonee a evitare il danno. Tali adeguatezze devono riguardare la conformità ai principi generali in materia di trattamento dei dati personali e ai principi di protezione dei dati, fin dalla sua progettazione. Come ad esempio la protezione dei dati di default tramite la tecnica di cifratura.

- Poi il regolamento Ue 679/2016 Art. Art. 82 comma 1 si aggiunge e rafforza la 196/2003: Chiunque subisca un danno materiale o immateriale causato da una violazione del presente regolamento ha il diritto di ottenere il risarcimento del danno dal titolare del trattamento o dal responsabile del trattamento. Poi ancora l’art.146: Il titolare del trattamento o il responsabile del trattamento dovrebbe risarcire i danni cagionati a una persona da un trattamento non conforme al presente regolamento ma dovrebbe essere esonerato da tale responsabilità se dimostra che l'evento dannoso non gli è in alcun modo imputabile.

La normativa vigente impone la Protezione dei Dati Aziendali

Gli adempimenti normativi (Reg.679/2016) e l'adeguamento alle regole per il mercato digitale interno e transfrontaliero, evitano gravi danni e sanzioni: Direttiva (UE) 2016/680 del 27.04.2016 perseguimento di reati o esecuzione di sanzioni penali, nonché alla libera circolazione di tali dati.

- E’ in vigore dal 24 maggio 2016 il nuovo regolamento europeo 679 in materia di protezione dei dati personali. Fatto importante che costituisce un salto di qualità nei rapporti economici come sviluppo di attività tra operatori. Il regolamento troverà applicazione a partire dal 25 maggio 2018. Pertanto le imprese e le pubbliche amministrazioni devono provvedere al più presto a mettersi in regola. Cryptoteam offre soluzioni conformi alle normative ed è in grado di colmare il forte disequilibrio che riguarda il mondo digitale tra "possesso" e "controllo" dei propri dati e delle proprie comunicazioni.